Última atualização em 06/11/2025

Um dos frameworks mais respeitados e adotados globalmente para fortalecer a postura de segurança é o CIS Control, desenvolvido pelo Center for Internet Security (CIS).

Este conjunto de práticas visa mitigar as ameaças cibernéticas mais prevalentes e perigosas, proporcionando uma abordagem estruturada para proteger dados e sistemas.

Segundo o CIS, a implementação dessas práticas pode prevenir até 85% dos ataques cibernéticos comuns. Além disso, o framework é amplamente utilizado para garantir conformidade com diversas regulamentações industriais, como PCI DSS, HIPAA e GDPR.

Neste artigo, exploraremos em detalhes os CIS Controls, suas principais características e como eles podem ser implementados para fortalecer a segurança cibernética de sua organização. Confira!

- O que é Cis control

- Quais são os controles CIS

- 1.Inventário e Controle de Ativos da Empresa

- 2. Inventário e Controle de Ativos de Software

- 3. Proteção de Dados

- 4. Configuração Segura de Ativos e Software da Empresa

- 5. Gerenciamento de Contas

- 6. Gerenciamento de Controle de Acesso

- 7. Gerenciamento Contínuo de Vulnerabilidades

- 8. Gerenciamento de Logs de Auditoria

- 9. Proteções para E-mails e Navegadores Web

- 10. Defesas contra Malware

- 11. Recuperação de Dados

- 12.Gerenciamento da Infraestrutura de Rede

- 13.Monitoramento e Defesa da Rede

- 14.Treinamento de Conscientização e Capacitação em Segurança

- 15. Gerenciamento de Provedores de Serviços

- 16. Segurança de Software Aplicativo

- 17.Gerenciamento de Resposta a Incidentes

- 18.Teste de Penetração

- Qual a importância e para quê serve o CIS Controls

- Como implementar o CIS Controls

- Desafios na Implementação

O que é Cis control

O Center for Internet Security (CIS) é uma organização sem fins lucrativos dedicada à melhoria da segurança cibernética em todo o mundo.

Seu principal objetivo é desenvolver padrões, diretrizes e boas práticas para ajudar empresas a proteger seus sistemas contra ameaças cibernéticas.

Entre suas iniciativas mais conhecidas, estão os CIS Controls, um conjunto de práticas recomendadas para aumentar a segurança da informação em organizações de todos os portes.

Os CIS Controls foram desenvolvidos pela primeira vez em 2008 e passaram por várias atualizações ao longo dos anos, refletindo as mudanças nas ameaças cibernéticas e nas necessidades de segurança das empresas.

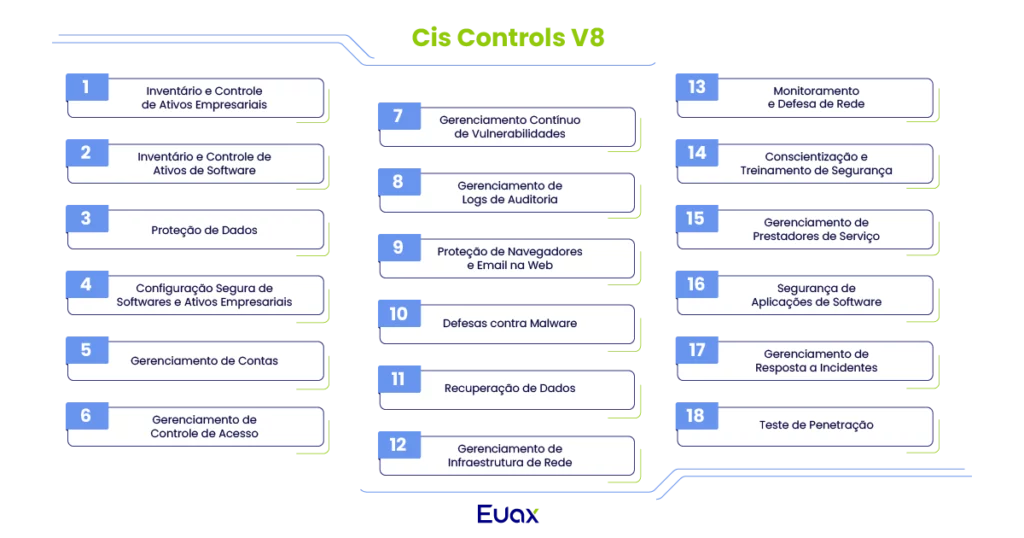

A versão mais recente, CIS Controls v8, foi lançada em maio de 2021 e consolida as diretrizes anteriores em 18 controles críticos, organizados em três categorias: Proteção, Detecção e Resposta.

Principais características dos CIS Controls:

- São baseados em dados de ataques reais e incidentes de segurança.

- Priorizam ações práticas e objetivas.

- Ajudam organizações a proteger seus sistemas contra as ameaças mais comuns.

- Facilitam o cumprimento de normas e regulamentações de segurança, como a LGPD e GDPR.

Quais são os controles CIS

Como dito anteriormente, o CIS Control é dividido em três categorias principais: Proteção, Detecção e Resposta. Ao todo, existem 18 controles, cada um focado em um aspecto essencial da segurança da informação.

Veja a seguir um pouco mais sobre cada um deles:

1.Inventário e Controle de Ativos da Empresa

Envolve o rastreamento, identificação e gerenciamento de todos os dispositivos (como computadores, servidores e dispositivos móveis) que estão conectados à rede da empresa. O objetivo é garantir que apenas dispositivos autorizados e devidamente configurados tenham acesso, ajudando a prevenir a entrada de dispositivos desconhecidos que possam introduzir vulnerabilidades.

2. Inventário e Controle de Ativos de Software

Foca no gerenciamento de identidade e acessos e controle de todo o software instalado nos dispositivos da rede. Isso ajuda a evitar o uso de programas desatualizados, não autorizados ou maliciosos, que podem introduzir vulnerabilidades de segurança.

3. Proteção de Dados

Este controle envolve a implementação de medidas de segurança para proteger dados sensíveis (como dados pessoais, financeiros e de saúde) contra acesso não autorizado, vazamento ou roubo de dados. Métodos incluem criptografia, controle de acesso baseado em papéis e monitoramento proativo de atividades.

Conheça também o Framework Nist

4. Configuração Segura de Ativos e Software da Empresa

Assegura que todos os dispositivos e softwares na rede estejam configurados de acordo com as melhores práticas de segurança. Isso inclui desativar serviços desnecessários, aplicar patches de segurança e usar configurações padrão seguras para reduzir vulnerabilidades.

5. Gerenciamento de Contas

Garante que as contas de usuários (internos e externos) sejam criadas, monitoradas e removidas conforme necessário. Esse controle também implementa políticas de autenticação, como senhas fortes e autenticação multifator, além de garantir que apenas aqueles que precisam de certos acessos os possuam.

Leia também o post sobre Security Operation Center – SOC

6. Gerenciamento de Controle de Acesso

Visa garantir que o acesso aos sistemas e dados sensíveis seja concedido apenas a pessoas que realmente precisem dele para executar suas funções, limitando os privilégios de cada conta ao mínimo necessário. Isso impede que funcionários acessem informações ou sistemas que não sejam essenciais para o trabalho deles.

7. Gerenciamento Contínuo de Vulnerabilidades

Este controle busca identificar, avaliar e corrigir vulnerabilidades em sistemas e softwares continuamente. A prática envolve o uso de scanners de vulnerabilidade, gerenciamento de patches e atualizações para garantir que sistemas vulneráveis sejam corrigidos antes que possam ser explorados por hackers.

8. Gerenciamento de Logs de Auditoria

Envolve a criação, armazenamento e monitoramento de registros detalhados de todas as atividades e eventos importantes dentro da rede. Esses logs ajudam a identificar tentativas de ataque ou atividades suspeitas, permitindo uma resposta rápida.

9. Proteções para E-mails e Navegadores Web

Implementa medidas de segurança específicas para prevenir ataques que usam e-mails ou navegação na web como vetores. Isso inclui filtros de spam, bloqueio de sites maliciosos, verificação de anexos de e-mail e proteção contra phishing e downloads perigosos.

10. Defesas contra Malware

Envolve o uso de ferramentas e procedimentos para prevenir, detectar e remover softwares maliciosos, como vírus, ransomware,trojans e spywares. As medidas incluem antivírus, firewalls e sistemas de detecção de intrusão.

11. Recuperação de Dados

Garante que a empresa tenha a capacidade de restaurar dados críticos e sistemas operacionais após um incidente, seja ele um ataque cibernético, falha técnica ou desastre natural. Isso geralmente envolve backups regulares e testados.

12.Gerenciamento da Infraestrutura de Rede

Foca em manter a rede segura através da configuração e segmentação correta de roteadores, switches e firewalls. O objetivo é garantir que o tráfego de dados entre as partes internas e externas da rede seja seguro e monitorado.

13.Monitoramento e Defesa da Rede

Implementa sistemas de monitoramento contínuo do tráfego de rede para detectar atividades suspeitas ou anômalas, como tentativas de invasão ou movimentos laterais de um atacante dentro da rede. Defesas podem incluir firewalls e sistemas de prevenção de intrusões.

14.Treinamento de Conscientização e Capacitação em Segurança

Garante que todos os colaboradores da empresa recebam treinamentos regulares sobre segurança cibernética, para que estejam cientes dos riscos (como phishing e engenharia social) e saibam como evitá-los. Isso também inclui capacitação técnica para equipes especializadas.

15. Gerenciamento de Provedores de Serviços

Garante que os provedores externos que têm acesso à rede ou aos dados da empresa atendam aos padrões de segurança. Isso pode envolver auditorias de segurança, contratos que definem requisitos de proteção de dados e monitoramento contínuo dos serviços prestados.

16. Segurança de Software Aplicativo

Foca na segurança durante o desenvolvimento e implementação de software. Inclui práticas como revisão de código, testes de segurança e a aplicação de patches em softwares, garantindo que sejam seguros contra ataques como injeção de SQL ou cross-site scripting (XSS).

17.Gerenciamento de Resposta a Incidentes

Envolve a criação e execução de um plano detalhado para responder a incidentes de segurança, como violações de dados ou ataques DDoS. Esse plano inclui identificação de ameaças, contenção de danos, recuperação e comunicação.

18.Teste de Penetração

O pentest realiza testes simulados de ataques em sistemas e redes para identificar fraquezas antes que possam ser exploradas por cibercriminosos. Esses testes ajudam a fortalecer a postura de segurança da empresa.

Conheça também o framework PCI DSS

Qual a importância e para quê serve o CIS Controls

O CIS Control serve como um roteiro para proteger dados e sistemas contra ameaças cibernéticas, fornecendo uma abordagem estruturada para realizar a avaliação e mitigação riscos de segurança da informação.

A importância desses controles reside no fato de que eles são desenvolvidos com base em ataques reais e nas melhores práticas da indústria, o que os torna altamente eficazes na defesa contra vulnerabilidades comuns.

Além disso, o CIS Control ajudam a promover uma cultura de segurança contínua dentro das empresas.

Ao implementar esses controles, as organizações conseguem identificar, proteger, detectar, responder e recuperar de incidentes de segurança de forma mais eficiente, reduzindo a superfície de ataque e minimizando o impacto de potenciais ameaças.

Mas, quais ações que precisam ser realizadas para a implantação do CIS Controls de maneira correta e eficiente? Isso é o que vamos ver no tópico a seguir! Confira:

Recomendamos a leitura do post sobre ISO 31.000

Como implementar o CIS Controls

A implementação do CIS Controls requer uma abordagem sistemática e bem planejada, com etapas específicas para garantir que todos os controles sejam aplicados de maneira eficaz.

Veja abaixo os principais passos para sua implementação:

Avaliação Inicial

Antes de iniciar a implementação, é essencial realizar uma avaliação detalhada da infraestrutura de TI atual da empresa, identificando vulnerabilidades e analisando a maturidade dos processos de segurança.

Priorização dos Controles

Os CIS Controls são organizados em diferentes níveis de prioridade. É recomendável começar pelos controles essenciais (IG1), que abordam as principais ameaças, antes de avançar para controles mais avançados (IG2 e IG3).

Inventário de Ativos

Um dos primeiros controles a ser implementado é o inventário completo de todos os dispositivos e softwares usados na rede da empresa, garantindo que tudo esteja devidamente monitorado e controlado.

Configurações Seguras

Garantir que os sistemas e softwares estejam configurados corretamente, com todas as permissões e acessos adequadamente gerenciados, é um passo crucial para evitar brechas de segurança.

Treinamento e Capacitação

Todos os colaboradores devem ser treinados em práticas de segurança da informação para evitar comportamentos que possam expor a organização a riscos cibernéticos.

Monitoramento e Resposta a Incidentes

A implementação de ferramentas de monitoramento contínuo e resposta rápida a incidentes é fundamental para detectar e mitigar ataques antes que causem danos significativos.

Desafios na Implementação

Alguns dos principais desafios incluem a resistência à mudança dentro da organização, a falta de recursos especializados e a dificuldade em integrar os controles ao ambiente de TI existente. Além disso, a gestão contínua desses controles exige monitoramento regular e atualização constante para acompanhar as novas ameaças e vulnerabilidades.

A Euax oferece consultoria em cibersegurança por um time de especialistas, auxiliando empresas na avaliação do ambiente e na implementação eficiente do CIS Controls, garantindo a proteção contra ameaças cibernéticas e a conformidade com as melhores práticas de segurança. Para saber mais, acesse nossa página de consultoria em cibersegurança.

Aproveite para conhecer também o SOC da Selbetti – Security Operation Center e proteja a sua empresa!

Formado em economia pela FAAP e pós-graduado no ITA em Ciência da Computação. Possui uma carreira desenvolvida em empresas de serviços, instituições financeiras, indústrias e consultorias de negócios e de TI.